セキュリティコラム

- ネットワーク

公開:2022.10.24 10:00 | 更新: 2022.11.04 09:11

ゼロトラストについての解説

セキュリティにおいて、ゼロトラストという概念が数年前から取り挙げられております。

僕自身、なんとなくのイメージはあったものの具体的なところはモヤモヤしてました。

ゼロトラストについては、NIST(米国標準技術研究所)のSP800-207で定義されており、それを元にIPAさんが、日本語版にまとめております。

提唱内容として、

- 誰も(ユーザー)

- どこも(ネットワーク)

- 何も(デバイス)信用せず

⇒アクセスごとに必ず安全性を確認するとなります。

基本的な考え方

更に細かく記載すると、下記の7つの内容となります。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

今回は、簡単ですが、イメージ絵にて解説していこうと思います。

1.すべてのデータソースとコンピューティングサービスをリソースとみなす

ネットワークに接続されている、機器は全てリソースとみなし保護する必要があります。

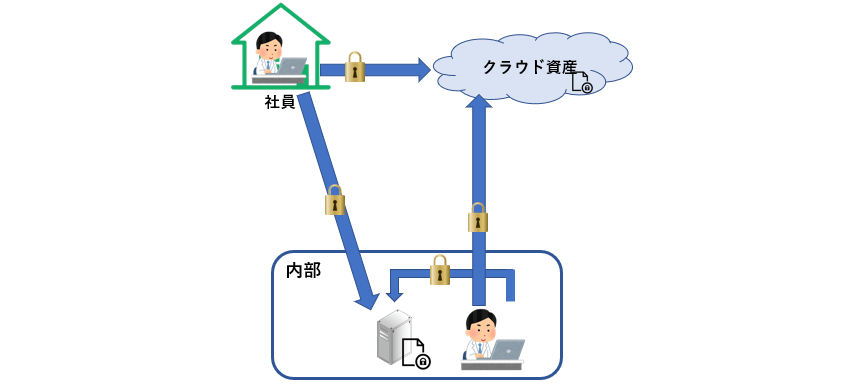

2.ネットワークの場所に関係なく、すべての通信を保護する

ネットワークの場所に関係なく、すべての通信は、機密性と完全性を保護し、アクセス元に対する認証を提供し利用可能な最も安全な方法で行われる必要があります。

3.企業リソースへのアクセスをセッション単位で付与する

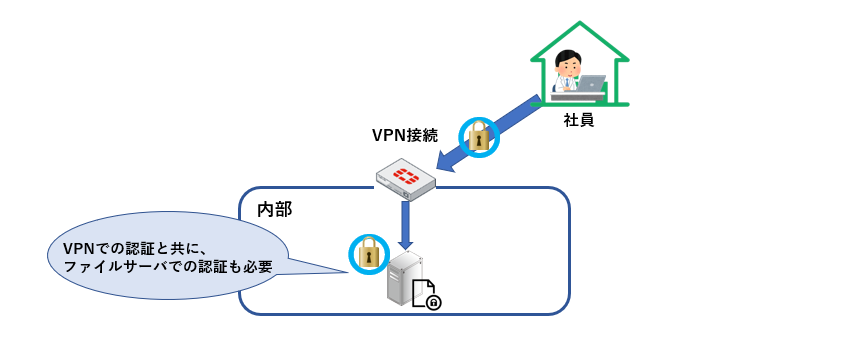

VPNのように一度認証されて社内ネットワークに接続されたからといって、どのようなリソースにも無制限にはアクセスさせません。

あるアプリケーションで認証、認可されても、別のアプリケーションにアクセスするときはあらためて認証/認可します。

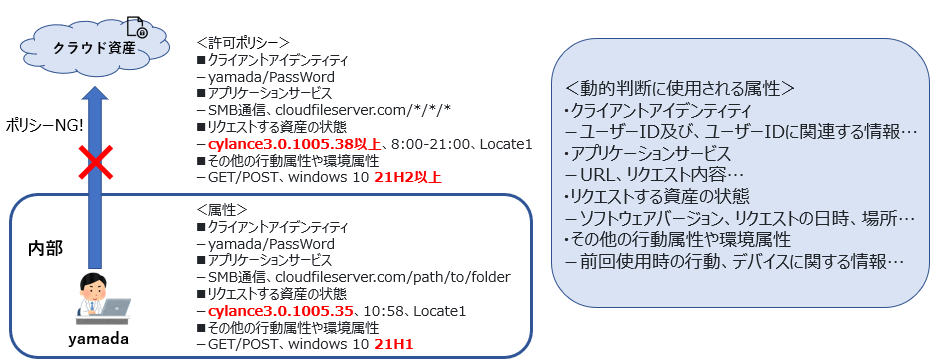

4.リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

クライアント環境、アプリケーションサービスの状態、リクエストされたネットワークの場所や時間をもとにアクセスルールを決めることを言います。

これらの状況などは時間によって常に変化するために、リクエストの度に最新の状況をもとにアクセスを許可する必要があります。

5.すべての資産の整合性とセキュリティ動作を監視し、測定する

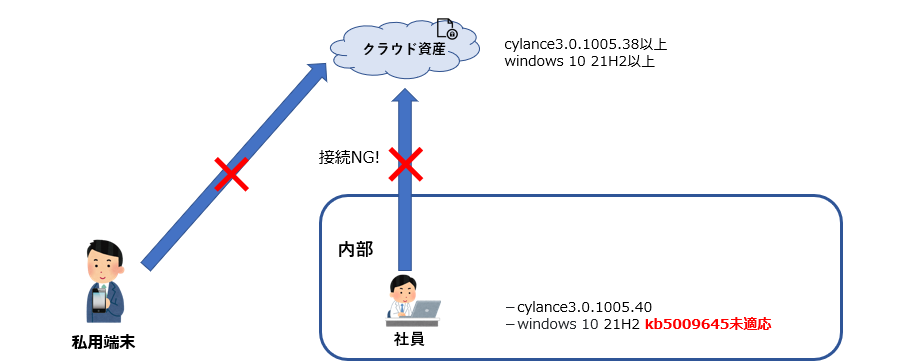

個人所有端末(BYOD)等も含めたデバイスやアプリケーションは、本質的に信頼されないものとして、すべて監視する必要があります。

監視の結果、脆弱性があると判断されたデバイスがある場合は、パッチ等を適用させる、接続を拒否する、権限を制限する等の対応を行うこととなります。

6.すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

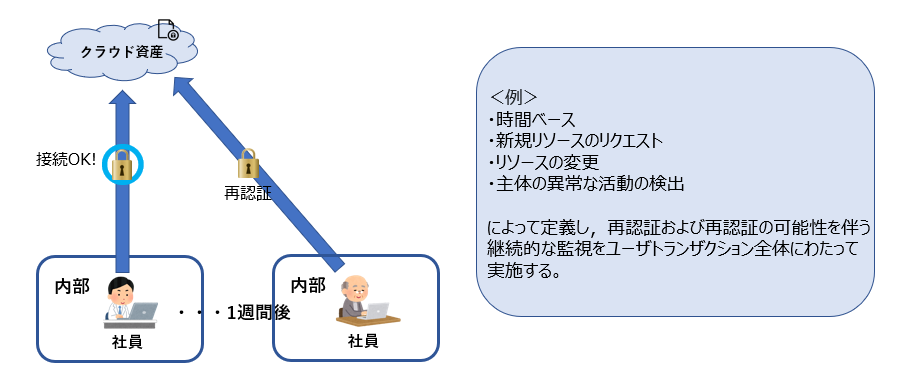

従来は、一度認証と許可されたユーザーは厳密に認証をすることはありませんでした。

しかし、この基本原則では、長時間のアクセスや新たに使用するデバイスの際、再認証を行います。

7.資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

常にリソースのセキュリティ状況、社内のネットワーク、アクセス状況に関する情報の取得と分析を行い、その結果に応じたアクセスルールの作成し、セキュリティを改善する考え方です。

まとめ

いかがでしたでしょうか。

1つ1つ嚙み砕いていくと、イメージし易いと思いますので、参考になされてください。

また、ゼロトラストセキュリティにお悩みの際はご相談可能ですので、当社窓口までお問い合わせください。

お問い合わせはこちら

関連ブログ:デジタルトランスフォーメーション(DX)には”何も信頼しない”セキュリティを

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み