セキュリティコラム

- エンドポイント

- セキュリティ教育

公開:2022.05.09 10:00 | 更新: 2022.11.25 05:42

Emotetの動きから改めて考える対策

Emotetの再活性化

デジタルの世界もウイルスに悩まされる事態となってますね。世知辛い・・・。

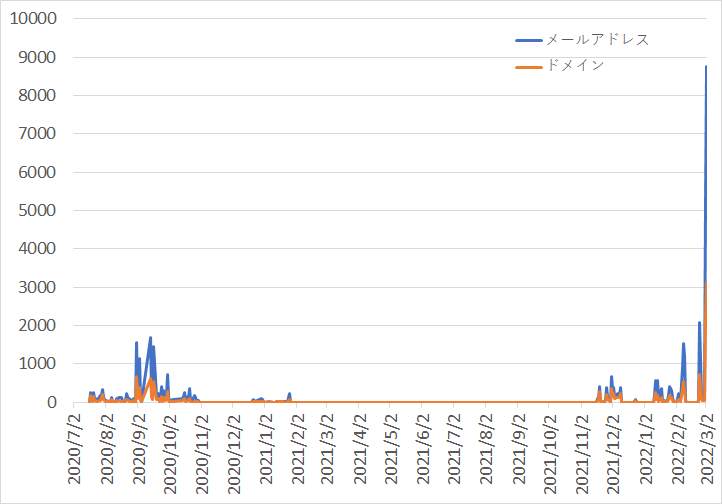

2021年1月にテイクダウンされたEmotetが再活性化しています。

2022年2月には、2020年夏の最盛期に近い数の感染が報告されおり、2022年3月にはなんと5倍の数値となってます。

手法が変化してきており、本物のメールとの見分けが難しくなっているのも要因の一つと考えられます。

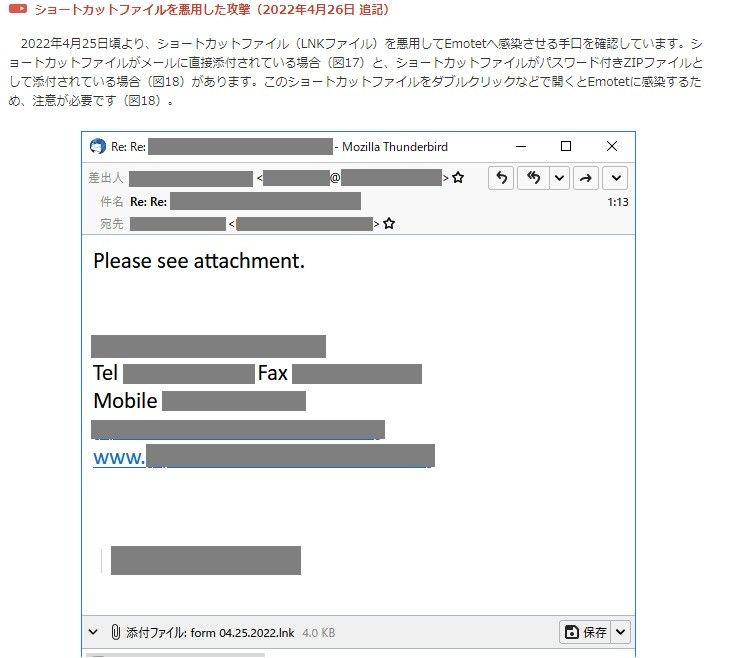

以前であればWordのマクロが一般的でしたが、現在は新しいEmotet攻撃として、開くだけで感染してしまう「マクロを使わないショートカット(.lnk)」で狙うタイプも出てきているのでより警戒する必要がありそうです。

2022年4月25日にはIPAなどの情報機関からの注意喚起が出ています。

このような手法の変化は今後も出てくるものと考えられるため、気の抜けない状況です。

Emotet感染までのステップ

先週はEmotetに感染してしまったら、という対策をご案内しました(Emotetに感染!?まず取るべき対応は・・・?)が、実際に動かしたらどのような挙動をするのか?と興味がありましたので、Emotetの感染を狙ったメールに添付されているファイルを実行してみる事にしました。

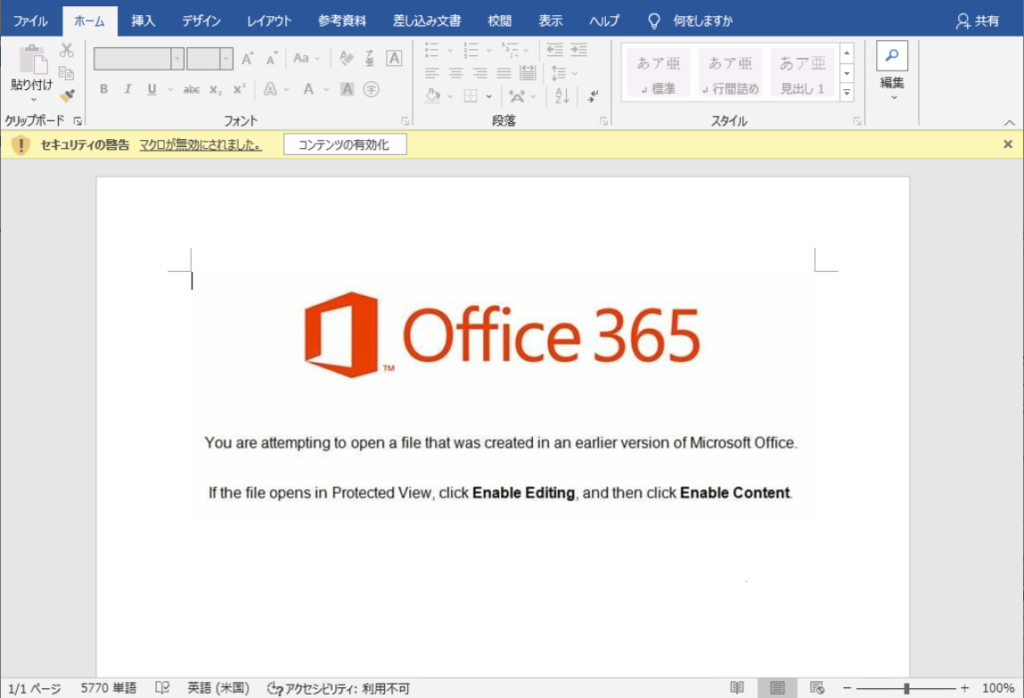

早速ですが、まずはメールに添付されていたWord(.doc)を実行してみます。

何やら英語の文章が表示されました。といっても実際には文字ではなく、Word内に画像が貼り付けられているだけになります。

ちなみにですが、この端末はOfficeの設定で事前に自動でマクロが実行されないように設定しているため、この段階であれば感染するためのプロセスは一旦止まる事になります。

つまり、ここが分水嶺となり、この時点で異変に気付くことができれば日常に戻る事ができます。

気になる方はOfficeの設定を確認する事をお勧めします。

- 「ファイル」→「オプション」をクリック

- 「セキュリティセンター」→「セキュリティセンターの設定」

- 「マクロの設定」で「警告を表示して全てのマクロを無効にする」になっているかを確認

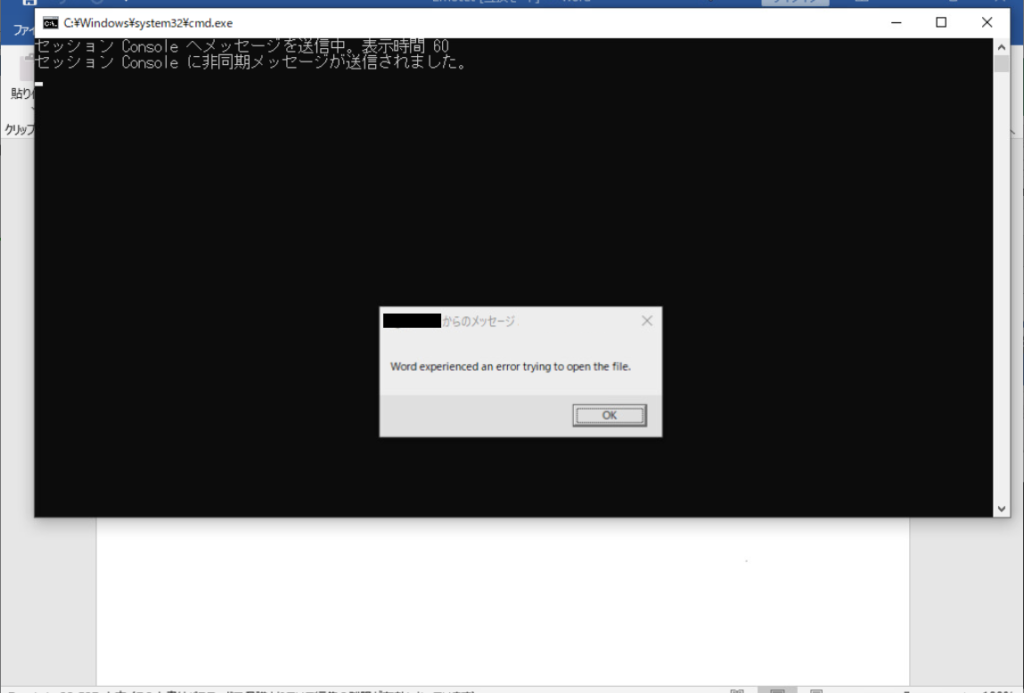

前述のOfficeの設定がされていない場合、または[コンテンツの有効化]を押してしまった場合は下記のようになります。

マクロが実行され、コマンドプロンプトにてメッセージが表示されます。メッセージのタイトルにはログインユーザ名が表示されます。

※コマンドプロンプトの表示は一時的なため、見落とす可能性があります。

ここまで進んでしまうとEmotet感染に待ったなしの状態です。

感染が疑われる場合は、感染拡大を防ぐためネットワークから切り離し、感染調査を行い今後の対応を決める必要があります。

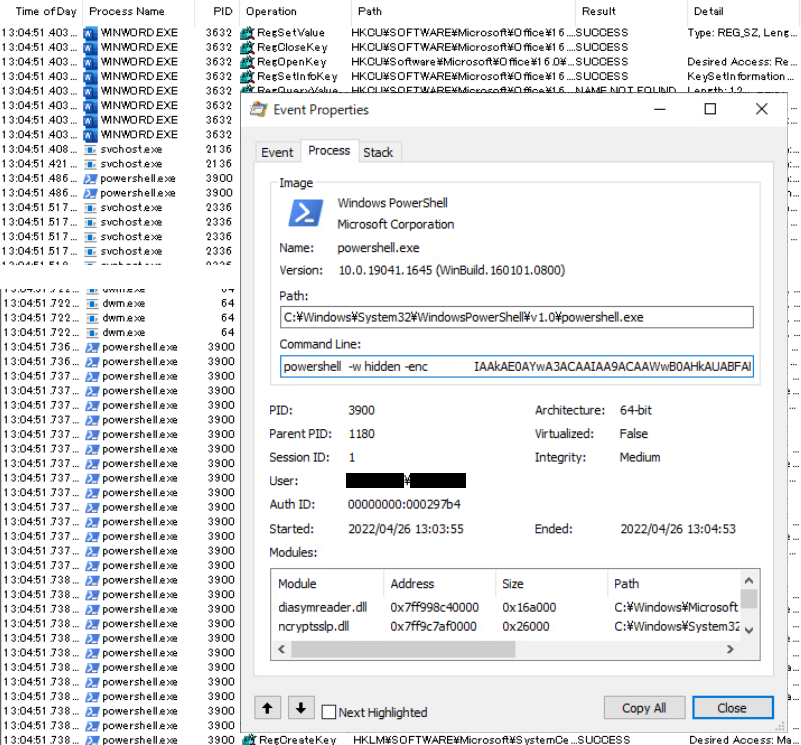

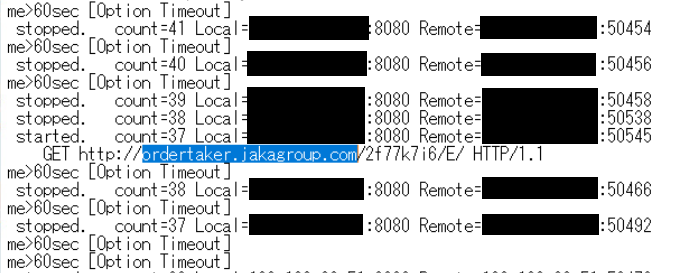

以降、画面上での反応はありませんので、一見して何も起こっていないように見えますが、バックグラウンドではPowerShell で多くのコマンドラインが実行され、C2サーバへの通信を試み始めます。

下記はプロセスの情報と、プロキシのログ。

順調にいけばというのも変はお話ですが、マルウェアのダウンロードなどさらなる動きを予想していたのですが、反応がなくなってしまいました。

各種ログを見ても不審な点が見受けられず、EmoCheckでの結果も陰性でした。

EmoCheck(エモチェック)は個人でもEmotetに感染しているか確認できるツールであり、JPCERTから無償で公開しています。

原因は不明ですがEmotetの感染に至る事はできませんでした。

Emotetにも色々と都合があるのでしょうか?解せぬ。

初期段階の対応

これまでの流れから、初期段階であれば誰にでもできる対策がある事が分かりました。

| 流れ | 対策 |

|---|---|

| 添付ファイルの実行 | 不審なメールからの添付ファイルは開かない。 ただ、見分けるのが難しい。 |

| マクロの実行 | Officeの設定でマクロは実行しないように設定にするのと、誤って[コンテンツの有効化]を押さないようにする。 |

| PowerShellの実行 | グループポリシーの設定で対策が可能。ActiveDirectoryの知識を必要とする。 |

| C2サーバとの通信 | 既設NW機器での設定で対策が可能。 ネットワークの知識を必要とする。 |

ただ、人の判断にゆだねる部分もあるため、Officeの設定を行っても誤ってマクロの実行をする可能性があります。

そのため、正確に対策をするためにもセキュリティ対策の製品の導入による対策をお勧めします。

Emotetの感染調査サービス

弊社ではEmotetの感染状況を調査するサービスを実施しております。

「Emotetに感染してしまったかも」

「Emotetに対する対策をしたい」

などのご相談がありましたらぜひお問い合わせください。

Emotet感染調査サービス

Emotet感染調査サービス 資料請求・お問い合わせフォーム

関連ブログ

そのメール信じていいの?怪しいメールの見分け方

インターネットルータ・FWで出来るEmotet対策

Emotetに感染!?まず取るべき対応は・・・?

出典

JPCERT:マルウェアEmotetの感染再拡大に関する注意喚起

Security NEXT:開くだけで感染、「Emotet」新手口 - 「アイコン偽装」でさらに拡張子を隠蔽

IPA:「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

JPCERT:JPCERTCC/EmoCheck

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み