セキュリティコラム

- エンドポイント

- セキュリティ教育

公開:2022.02.28 10:00 | 更新: 2022.08.09 07:42

そのメール信じていいの?怪しいメールの見分け方

怪しいメールの見分け方

Emotet(エモテット)と呼ばれるウイルスの感染が、2022年2月現在、再び脅威を振るっています。

Emotetの感染ルートは、主にメールに添付された攻撃ファイルを実行することで感染します。

怪しいメール、正しく見分けられていますか。

IPAでは注意喚起を行っており、下記の対策を推奨しています。

- 身に覚えのないメールの添付ファイルは開かない。メール本文中のURLリンクはクリックしない。

- 自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない。

- OSやアプリケーション、セキュリティソフトを常に最新の状態にする。

信頼できないメールに添付されたWord文書やExcelファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしない。 - メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断する。

- 身に覚えのないメールや添付ファイルを開いてしまった場合は、すぐにシステム管理部門等へ連絡する。

参照)IPA:「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

メールの本文中に明らかに日本語以外の文字や、ほとんど身に覚えがないメールであれば開かないと思いますが、見分けずらいメールもあるので、Emoteに限らずそのような場合は下記のチェック項目を確認して注意していただきたいです。

添付ファイルがついていたら、まず拡張子を確認!

攻撃メールに添付されることが多い拡張子として、以下が挙げられます。

- xlsxやdocx等、悪意のマクロを含むWordやExcelファイル

- exeやcom、bat等、実行ファイル

- vbsやjs等のスクリプトファイル

- lnk等のショートカットファイル

- zipやraf等の圧縮ファイル

添付ファイルがついていたら、メーラーからファイルを直接参照せずに、まずはファイルの詳細を表示して拡張子と種類を確認してから、アクセスしましょう。

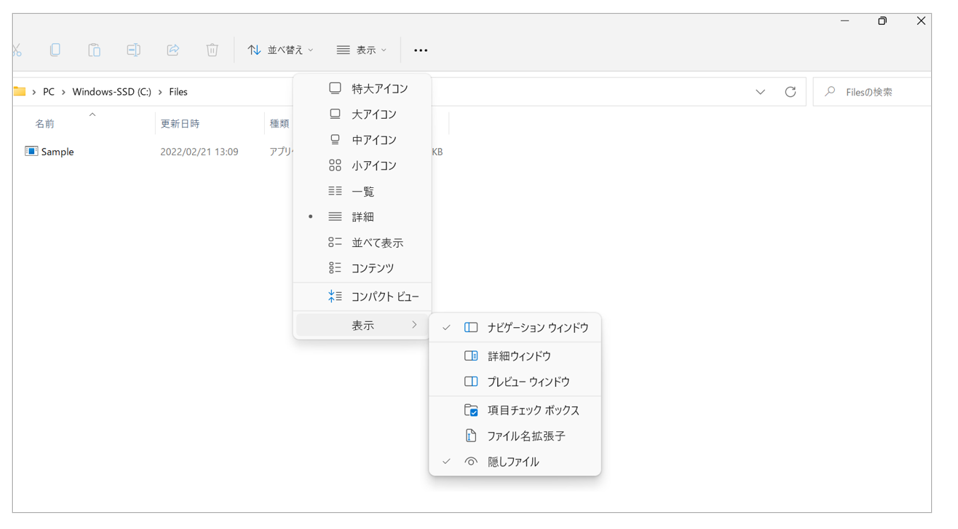

もし、拡張子が表示されていなかったら、「ファイル名拡張子」をチェックで表示されます。

また、WordやExcelファイルについは、マクロを不用意に実行させない為に、Microsoft Officeのマクロの設定で、「警告を表示してすべてのマクロを無効にする」ことをお薦めします。

本文内のリンクは、クリックする前にリンク先のURLを確認!

本文に記載があるURLは表示されているものとリンク先のURLが違う場合もあるの注意が必要です。

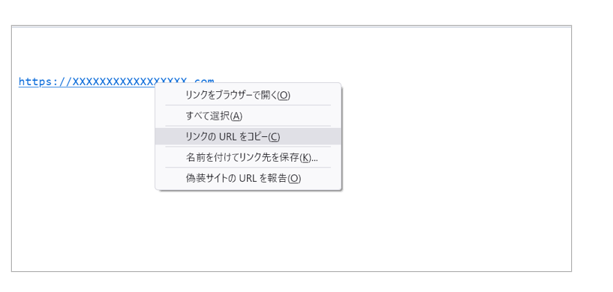

リンクのURLを取得する場合は、右クリックで、「リンクのURLをコピー」で確認可能です。

表示されているURLとリンク先のURLが違っていた場合は、攻撃メールの可能性があり、httpから始まるURLも不正なURLの可能性が高いです。

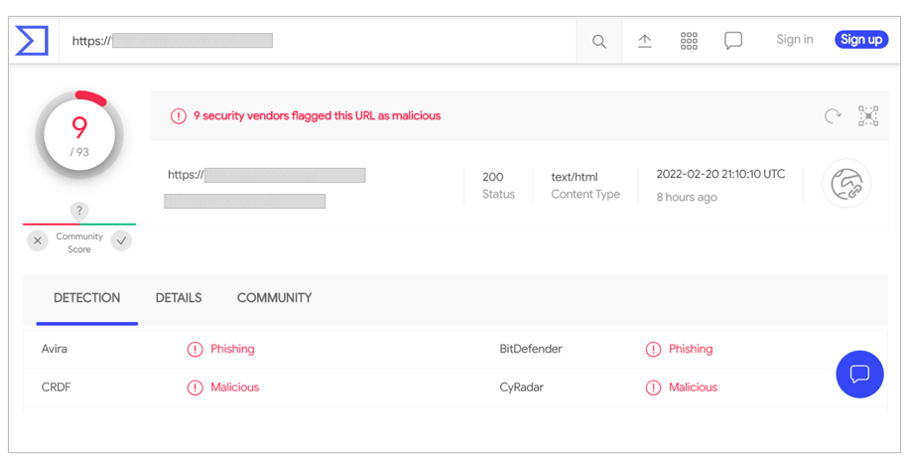

また、そのURLが不正の可能性があるかは、Virustotalで確認できます。

こちらにURLを入力すると、各セキュリティベンダーのチェック結果が表示されます。

例)もし不正なURLでしたら、赤字で表示されます。

届いたメールが、本当はどこから送られてきたか確認する方法

最後に、メールのFromは偽造して、送信することができます。

そのためFromの情報だけで、怪しいか、怪しくないか判断するのは避けたほうがよいです。

届いたメールは、本当はどこから送られてきたか。

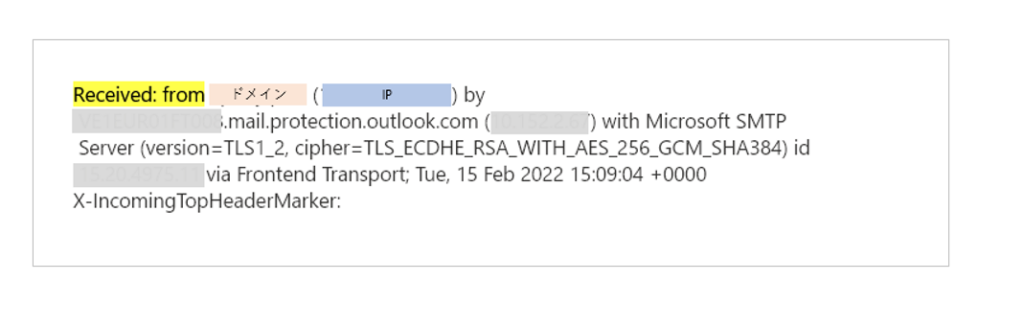

メールヘッダ情報の内のReceived情報は、どのサーバーを経由して届いたかを示していて、偽造が難しいものです。

ヘッダ内には複数Received From情報がありますが、この最後に表示されているReceived FromにあるドメインやIPを上記のVirustotalと同じように確認することで、不正な可能性があるかの確認も行うことができます。

- 最初に表示されているReceived From

送信先のサーバー(受信者側サーバー)の情報 - 最後に表示されているReceived From

送信元のサーバー(送信者側サーバー)の情報

エンドポイントのセキュリティ対策

上記、チェック項目をピックアップしましたが、これらは、あくまでも主なチェック項目になります。

もし、少しでも怪しいと思うことがあれば、添付ファイルのダウンロードやメールの本文のURLへのアクセスを控えることをお薦めします。

注意しているつもりでも、ファイルをダウンロードしたり、気づかずURLにアクセスしたりすることがあるかもしれません。

そのため、日頃からのセキュリティ対策が大切になります。

セキュリティ対策として、アンチウイルスソフトの導入、PCにパッチを反映しOSを最新に保つことがあげられます。

また、攻撃が実行されたふるまいの検知や、原因を把握する為にログの保存も大事になります。

弊社は、中小企業様向けのPC(エンドポイント)対策として、

アンチウイルス対策ソフトとして、Microsoft Defender

+

ログを収集するしサーバー攻撃をふるまいで検知する弊社セキュリティ製品のEISS

をベストプラクティスとしてお薦めしています。

よろしければ本サービスの活用をご検討くださいませ。

お問い合わせお待ちしております。

関連ブログ

メールによるセキュリティインシデントを防ぐ「標的型メール訓練」

参考サイト

IPA:「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み