セキュリティコラム

- Webアプリケーション

公開:2021.11.01 10:00 | 更新: 2022.04.20 04:36

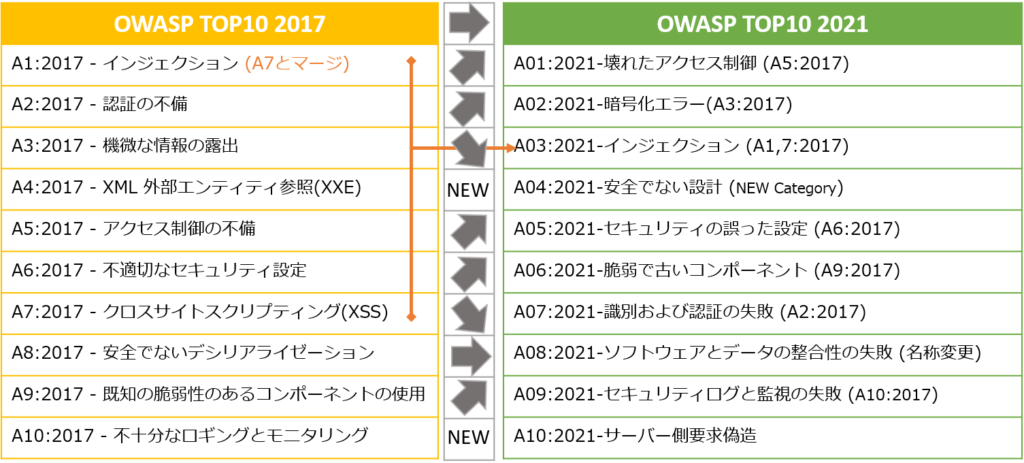

OWASP TOP10 2017-2021で何が変わったの?

今回のブログ記事では、2021年2021年9月24日に公開されたOWASP TOP10 2021の内容に触れていきます。

関連ブログ記事:そもそもOWASPって何?

OWASP TOP 10 - 2021

01.壊れたアクセス制御(Broken Access Control)

02.暗号化エラー(Cryptographic Failures)

03.インジェクション(Injection)

04.安全でない設計(Insecure Design)

05.セキュリティの誤った設定(Security Misconfiguration)

06.脆弱で古いコンポーネント(Vulnerable and Outdated Components)

07.識別および認証の失敗(Identification and Authentication Failures)

08.ソフトウェアとデータの整合性の失敗(Software and Data Integrity Failures)

09.セキュリティログと監視の失敗(Security Logging and Monitoring Failures)

10.サーバー側要求偽造(Server-Side Request Forgery)

OWASP TOP10 2017から2021の変更点まとめ

01.壊れたアクセス制御(Broken Access Control)

2017で5位だった「壊れたアクセス制御」が1位に上がりました。

アクセス制御というものはユーザの権限に応じて、機能を制限したりすることを指しますが、この制御に欠陥があるアプリケーションが多く検知されたことが前回から順位を上げた要因となっています。

06.脆弱で古いコンポーネント(Vulnerable and Outdated Components)

そのほかで大きく順位を上げたものは、2017では9位だった「脆弱で古いコンポーネント」が、2021では6位に上がっています。

これは名前からもわかる通り、メンテナンスのされていない古いコンポーネントを使用して作成されたアプリ等が依存関係などが絡んで更新できずに脆弱性を持ったまま使用されてしまっているケースが多くなってきていることから、順位が上がったものと思われます。

03.インジェクション(Injection)

インジェクションは2017の1位から3位となり順位自体は下がっていますが、脆弱性の最大発生率は19%、平均の発生率は3.37%と高い数値になっており、攻撃成功時にはテーブルデータのレコードを全て抜き取られたり、最悪は削除・改ざんされたりと危険度は高いものになっています。

また、このインジェクションには、2017では7位だったクロスサイトスクリプティングもインジェクションのカテゴリの一部として統合されています。

さらに、新しくTOP10に入ってきたカテゴリとしては、以下の2つが挙げられます。

04.安全でない設計(Insecure Design)

これは、簡潔に説明すると「セキュリティを考慮せず設計、作成されたアプリケーション」のことを指します。

一例としては「入力値に範囲指定が無い場合にバッファオーバーフローが発生する可能性がある。」等ですが、このカテゴリは大きい範囲をまかなっており、安全な設計パターンやルールに従わない場合は簡単に発生してしまう脆弱性になります。

10.サーバー側要求偽造(Server-Side Request Forgery)

「サーバー側要求偽造」については、攻撃者がサーバーの機能を悪用して内部リソースを読み取ったり更新したりする攻撃の事を指します。

「URLからデータをインポートしたり、URLにデータを公開したり、リクエストからデータを読み取ったりする機能が含まれている場合」攻撃者は、まったく異なる要求を提供したり、要求の作成方法 (パス トラバーサルなど) を操作したりして、この機能の呼び出しを変更し攻撃してきます。

まとめ

今回の変更点で2017年で5位だった「壊れたアクセス制御」が1位にまであがり、これで各社の危険度に対する認識も大きく変わってくるのかと思います。

また、アクセス制御に不備のあるアプリケーションが、「脆弱で古いコンポーネント」(前回9位の脆弱性、今回6位)を使っていたりする・・・等の複合的な状況になってしまうともはや開発会社は影響範囲、対応範囲の精査を行うより、作り直しや中断を考慮したほうがいいような状況になってしまいます。

どうしても攻撃手法とセキュリティはどうしても鼬ごっことなってしまうものですが、少なくともアプリケーションが使用しているライブラリ等のコンポーネントについてのサポート状況については把握し、更新し続けることが対策の一歩目になると思います。

また、可能であれば、毎年のアプリケーション診断を実施し、脆弱性を改修しましょう。

セキュアイノベーションでもWebアプリケーション診断サービスをご案内していますので、お困りの際はぜひご相談ください。

サービスご案内:セキュリティ脆弱性診断サービス

参考サイト

Server Side Request Forgery Software Attack | OWASP Foundation

What is SSRF (Server-side request forgery)? Tutorial & Examples | Web Security Academy

OWASP-Testing-Guide-v5/Testing for Server-Side Request Forgery (SSRF).md at master · GT-ACC-RT/OWASP-Testing-Guide-v5

OWASP Top 10:2021

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み