セキュリティコラム

- エンドポイント

公開:2021.07.05 10:00 | 更新: 2022.08.16 04:07

【3分解説】MITRE ATT&CKフレームワーク

セキュリティ業界の巷では、話題のMITRE ATT&CK。

弊社製品EISSも、MITRE ATT&CKに順次対応していっております。

今回は、「MITRE ATT&CKがなんとなく分かった!」となっていただけるようにご紹介をさせていただきます。

まずは、MITRE ATT&CK

ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge)って、何ですか。

サイバーセキュリティのナレッジベースのフレームワークです。

そういわれてもさっぱりわからないですね。

ざっくりいうと、これまでのサイバー攻撃の手法を蓄積しており、それらが分類・体系化されたものです。

今更、聞けないけど。MITRE ATT&CKってどう読みますか。

マイター アタックです。

サイバー攻撃の手法を集めて体系化しているなんて、誰が作ってますか。

MITRE社が行っています。MITRE社とはアメリカの非営利団体で、サイバーセキュリティ、他分野でもさまざまな米国政府機関等をサポートする研究機関になります。

CVE(ommon Vulnerabilities and Exposures)の採番を行っていることでも有名です。

MITRE Corporationのサイトはこちら

サイバー攻撃の手法(Techniques)って、どのようなものですか。

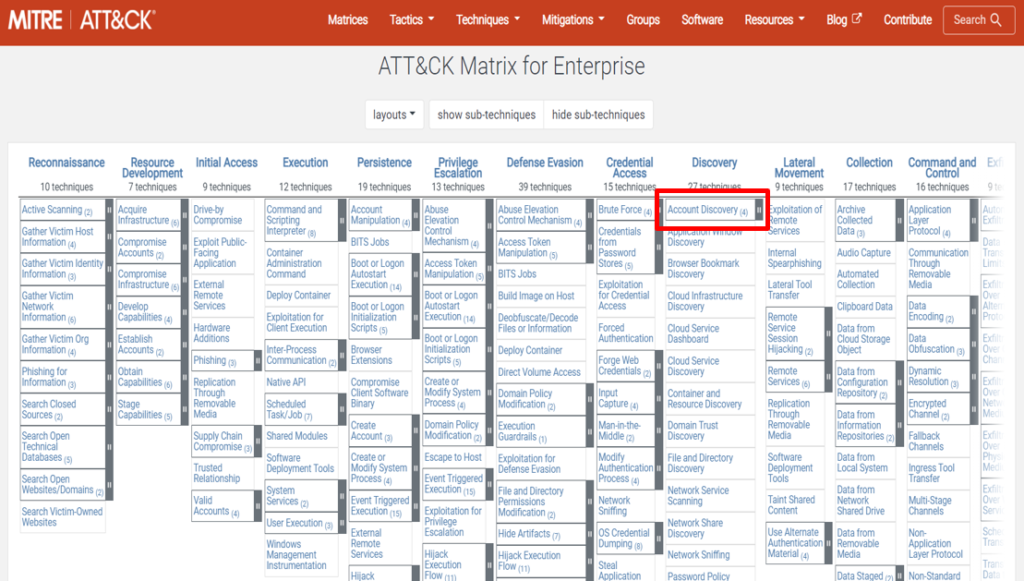

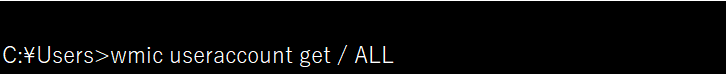

上記図にあるブロック(赤枠囲み)の一つ一つが攻撃手法であり、いままで実施されたサイバー攻撃の手法が、体系的に記載されています。種類が多く、実行手順が難しいものもありますが、例えば、以下のようなコマンドも攻撃の手法の一つになります。

T1033 System Owner/User Discovery:ユーザーアカウントの探索の攻撃の手法で、システムアカウント情報を取得しています。

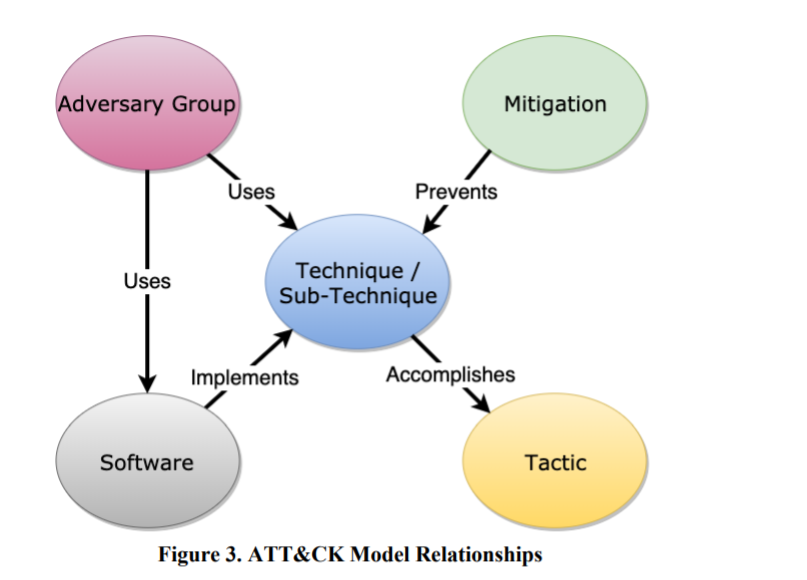

MITRE ATT&CKで、どのような要素があり、何がわかりますか。

Techniques:攻撃の手法

Account Discovery(アカウントの探索)

System Owner/User Discovery(ユーザーアカウントの探索)等

どのプラットフォームで、どの攻撃の手法が利用されるか、参照できます。

攻撃の戦術や手法は、攻撃対象で選択するものが異なるため、MITRE ATT&CKでは、企業向け(Windows, macOS, Linux等)、モバイル向け(Android, iOS)、産業用制御システムで分類できるようになっています。

Tactics:攻撃の戦術、サイバー攻撃の目的の分類

Reconnaissance(偵察)

Resource Development(資源開発)

Initial Access(初期アクセス)

Execution(実行)等

攻撃者が目的を達成しようとする際に、どの攻撃の手法が利用されるか参照できます。

Groups:攻撃者または攻撃グループ

APT28

APT3 等

攻撃者または攻撃グループが、利用する攻撃の手法が参照できます。

Software:攻撃ツール

Mimikatz

Emotet 等

攻撃ツールが利用する攻撃の手法が参照できます。

Mitigations:緩和策

攻撃実施時の緩和策が参照できます。

要素は、下記のような関連性になっています。

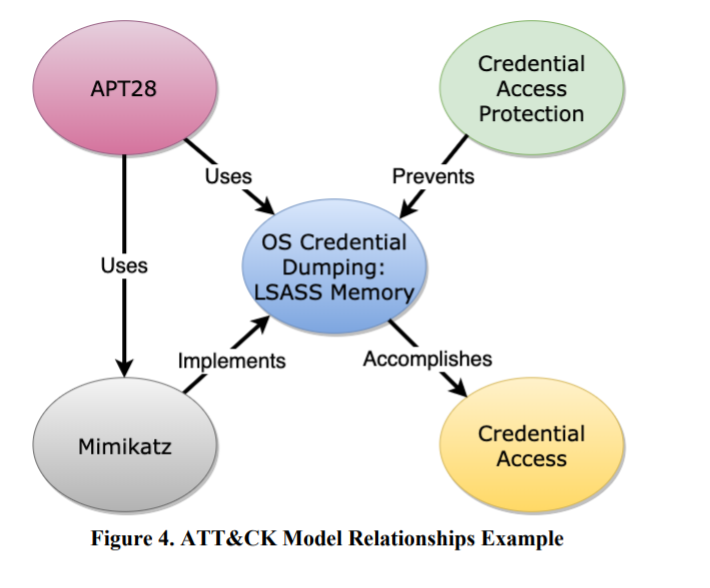

例)攻撃者のAPT28は、ソフトウェア(攻撃ツール)のMimikatzを利用して、認証情報アクセスの目的で、OS Credential Dumping: LSASS Memoryの攻撃を行うということが参照できます。

出典:https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

MITRE ATT&CKは、どのように利用されるの?

数多くのセキュリティ製品も、サイバーセキュリティのナレッジとして利用しており、攻撃グループの攻撃の手法を参考に、企業内での攻撃の演習のシナリオの作成も可能です。

なんとなく、MITRE ATT&CKのイメージがつかめたでしょうか。

MITRE ATT&CKは、アップデートは継続して行われており、ナレッジベースとしての価値は高く、サイバーセキュリティのフレームワークの主流になりつつあります。

弊社製品のEISSも、MITRE ATT&CKのフレームワークに順次対応し、より検知強度の高いサービス提供に努めております。

EISSは無料トライアルも可能ですので、ぜひ本サービスのご利用をご検討ください。

サービス案内ページ: EISS(アイズ)

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み