セキュリティコラム

- エンドポイント

公開:2022.12.12 10:00 | 更新: 2022.12.12 01:06

2022年11月マルウェアEmotetが活動再開【最新情報】

過去にも何度か取り上げてきた最恐のマルウェア「Emotet(エモテット)」について、非常に残念なお知らせです。既にご存知の方もいらっしゃるかと思いますが、先月から国内で攻撃活動を再開していると警視庁が注意喚起を発表しました。

約1年前の2021年11月から年明け3月頃まで、全国的に多くの企業・組織が被害に遭ってしまい、また私達の地元沖縄県内でも大流行したことで弊社にも多数お問い合わせいただきました。

今回は改めて、ぜひ知っていただきたいEmotetの怖さや最新の攻撃手口、万が一感染してしまった場合の対処法をご紹介します。セキュリティ事業者としてこれ以上の被害が拡大しないことを願っておりますので、最後までご一読いただけると幸いです。

①感染したらどうなるか

以下のように他人事と思っている方は少なくないと思います。

「小さい会社だし、狙われるわけない」

「ウイルスに感染して、万が一端末に保存しているファイルが削除されても問題ない」

「仮に情報が洩れても大した情報はないからたかが知れている」

→Emotetはばらまき型の性質があるため、攻撃対象に企業規模は関係ありません。

→Emotetは情報を搾取した後に悪用します。搾取だけではありません。

→EmotetはWebブラウザ(Google Chrome)に保存されたクレジットカード情報も盗みます。

被害が自分のみ、または自社内で留まればまだ良い方です。EmotetはあなたのPC端末を踏み台にし、あなたのメールアカウントやブラウザに登録されているログインアカウントを悪用し、さらに取引先など外部へウイルスをばらまきます。そうなってしまったら、これまで築き上げた会社の信用を失いかねません。

取引や顧客がなくなるだけでなく、相手方の営業活動に影響を与えてしまったり、ニュースで見るような個人情報を漏えいの当事者となってしまい賠償請求にまで発展すると想像してみてください。

(エモテットめ…小動物のような響きでなんとも凶悪なウイルスです)

このような事態にならない様に、今すぐできる防止策をご紹介します。

②予防・対策

※まず前置きとして、Emotetは受信メールに潜んでいることが多いため、ウイルス対策ソフトでは防げず被害が拡大しています。

メールの添付ファイルやURLリンクを開く前に、送信元(特にメールアドレスのドメイン)を必ず確認する

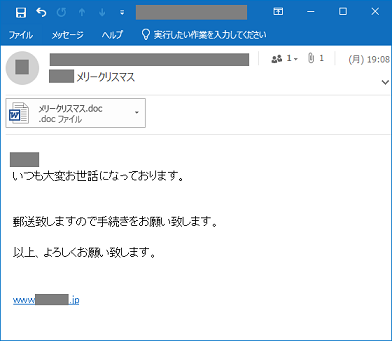

実際の取引先名を使用してメールの件名に「Re:」が付いていたり、採用活動をしている企業には「履歴書」を添付し応募書類に見せかけるなど、メールの件名や本文だけでは不審なメールだと気付くことが難しくなっています。

さらには今の時期を狙って「クリスマス」「賞与支給」などのキーワードで、ターゲットが興味・関心を引くよう巧妙な手口となっているため、メールの添付ファイルを開く前に必ず、再度送信元のメールアドレス(特に@以降のドメイン部分)を確認するよう心がけてください。

後述でもわかってきますが、この意識は組織全体で必要となりますのでぜひ社内全体で共有してください。

(この記事をそのままを共有いただいても構いません!光栄です!)

※もしEmotetと思われるメールを受信・開封しただけでは感染しないと言われています。そのメールはそのままそっと削除し、念のためウイルス対策ソフトでスキャン等実施してください。

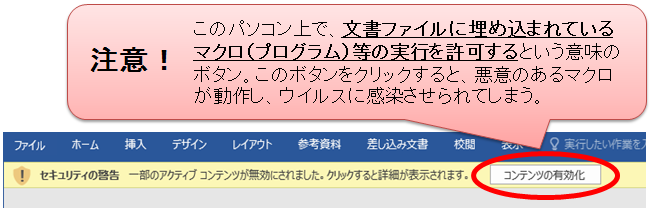

Microsoft Office製品(ExcelやWord等)のマクロ機能を無効化しておく

万が一Emotetが潜んでいる添付ファイルを開封してしまっても、マクロ機能が無効になっており「コンテンツを有効化」をクリックしなければ感染を防げるケースがあります。マクロ機能の無効化の設定方法は、こちらの記事をご参照ください。

「Microsoft 365 ファイルでマクロを有効または無効にする」

OSやアプリケーション等を最新へアップデートしておく

“アップデート”の文字を見るだけで、「時間かかりそうだし、また今度時間がある時に」「よくわからない設定にされてしまうかもしれないから…また今度で」と、後回しにしていませんか?

(これに関しては、明日やろうはバカヤローですよ!)

アップデートはあなたの端末をウイルスから守るため、よりセキュリティが強化されるよう日々修正をしてくれる味方です。無料でできる重要なセキュリティ対策のため、ぜひ実施してください。

定期的にバックアップを取っておく

Emotetに限らずですが、サイバー攻撃以外の災害や事故にあった場合にも、重要な業務を中断せず事業継続するためにすぐに復旧できるよう備えが必要です。

③感染時の症状

Emotetに感染すると、以下のような症状が出ると言われています。

「不審なファイルが添付されたメールが、あなたのメールアドレスから届いたと連絡があった」

→前述の通り知らぬ間にあなたのメールアカウントが悪用され、ばらまきが実行されている可能性が高いです。

「メールサーバの調子が悪い、または身に覚えのない送信エラーメールが届く」

→Emotetは大量のメールを送信することでウイルスをばらまきます。そのため宛先エラーになったメールが返ってきたり、メールの処理が重くなることがあります。

これらに当てはまる場合、Emotetの感染を疑いましょう。そして即座に感染確認し正しい対応が必要です。

④感染時の初動対応

<STEP1>

恐ろしいことにEmotetは自己増殖する機能があります。社内など同一ネットワーク内にある他端末へ感染させる恐れがあるため、感染の疑いがある端末は有線LANを抜き無線LANをオフにするなど、即座にネットワークから切り離してください。

<STEP2>

感染していると思われる端末で保存・使用していたアカウントが悪用されてしまう恐れがあるため、まずはメールアカウント、その他にも利用していたWebサービス等のパスワードを変更してください。但しこの時のパスワードの変更は、感染が疑われる端末以外で実施してください。

<STEP3>

ここからが感染状況の確認です。

対象の端末および同一ネットワーク上で使用していた端末も併せて、感染の有無の確認が必要です。ウイルス対策ソフト等でのスキャンを実施し、Emotet感染の有無を確認してください。

JPCERTからリリースされている「EmoCheck」での確認も有効です。

「EmoCheck」の実行手順は警視庁が公開しているこちらのページをご参考ください。

Emotet感染確認ツール「EmoCheck」の実行手順

⑤最後に

弊社では、サイバー攻撃に対する高度な知見で「Emotet感染調査サービス」を提供しております。何度も申し上げますがEmotetは非常に恐ろしいウイルスです。被害を最小限に抑えるよう、スピーディーかつ正しい対応が必要となりますので、万が一感染を疑った場合はぜひご相談ください。

サービス紹介ページ:「Emotet感染調査サービス」

関連ブログ

Emotetに感染!?まず取るべき対応は・・・?

Emotetの動きから改めて考える対策

Emotetでも使われているMS Officeの細工手法

最新のコラム記事

LOADING...

セキュアイノベーション サービス一覧

エンドポイント対策

ヘルプデスク・サポート

ネットワーク・サーバー

Webサイトを守る

組織全体の取り組み